Rejoignez-nous le 30 avril : dévoilement de Parasoft C/C++test CT pour l'excellence en matière de tests continus et de conformité | En savoir plus

Aller à la section

Iron Bank Your DevSecOps pour une assurance logicielle continue

DevSecOps a créé une nouvelle vague de développement de logiciels dans plusieurs organisations, ce qui en fait une partie intégrante du processus CI/CD. Découvrez comment la conteneurisation de la solution Parasoft SAST profite à la livraison de logiciels de votre organisation.

Aller à la section

Aller à la section

DevSecOps a pris un essor considérable en tant que processus de facto pour formaliser et intégrer les tests de sécurité dans le cadre du processus d'intégration continue et de déploiement/livraison continus (CI/CD). Par intégrer la sécurité dans un processus CI/CD, les organisations peuvent automatiser les tests de sécurité qui déclenchent chaque commit de développeur, évitant les retards en tant que processus fermé ou le rajoutant à la fin.

CI/CD est le cœur du développement de logiciels modernes et les organisations réalisent la nécessité d'instancier un pipeline CI/CD pour automatiser et rationaliser leur processus de livraison de logiciels.

DoD Moderniser le développement de logiciels

Le ministère de la Défense (DoD) réalise le changement dans le développement de logiciels modernes et subit une transformation numérique pour augmenter l'agilité de la mission en soutenant les combattants et les opérations sur le terrain. Fournir des fonctionnalités logicielles tous les trois à dix ans rend impossible de suivre le rythme de la technologie. En conséquence, le DoD a lancé une initiative Enterprise DevSecOps pour moderniser et transformer son approche de la livraison de logiciels.

Lancement de l'initiative Enterprise DevSecOps

Cette initiative comprend plusieurs composants conçus pour renforcer la sécurité des logiciels, améliorer les capacités de l'infrastructure, rationaliser les processus informatiques et moderniser les processus de conformité afin de permettre une autorité d'exploitation continue à l'échelle du DoD.

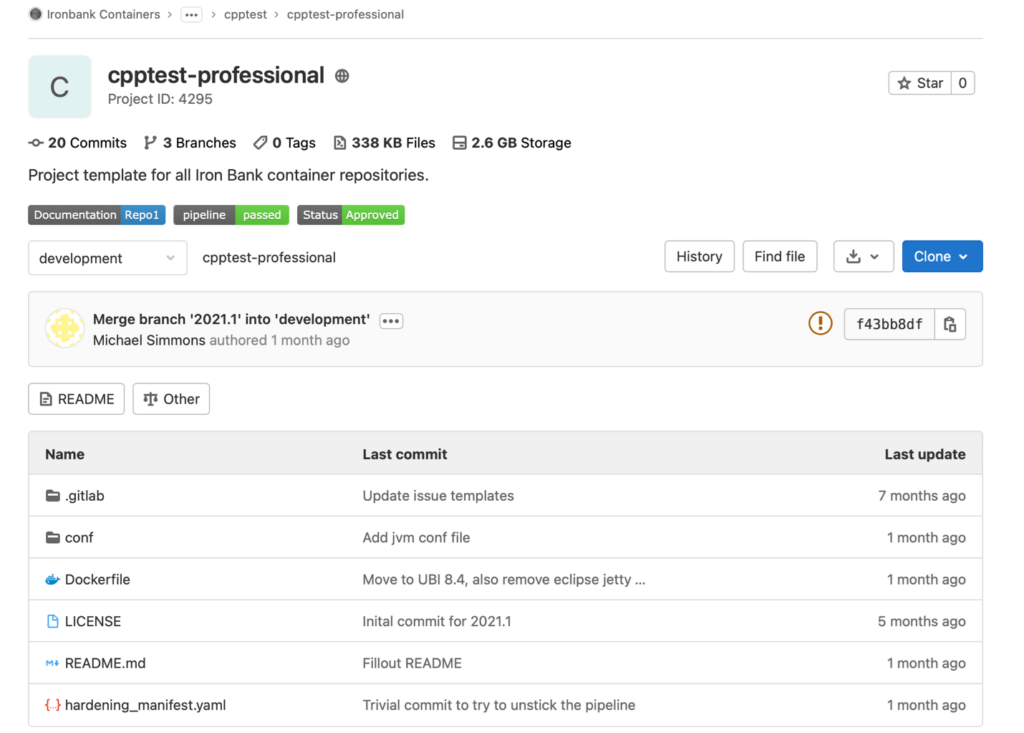

Dans le cadre de l'initiative Enterprise DevSecOps du DoD, un référentiel central de conteneurs autorisés, renforcés et accrédités contenant les meilleurs outils et capacités de développement logiciel a été créé. Ce référentiel central, connu sous le nom d'Iron Bank, est conçu pour abaisser la barre en matière de mise en service Solutions DevSecOps à travers les logiciels du DoD.

Compte tenu des menaces récentes et croissantes de compromettre les chaînes d'outils CI/CD et les pipelines DevSecOps, comme le montre la violation de SolarWinds, le DoD cherche à tirer parti d'Iron Bank pour accélérer l'adoption de DevSecOps afin de sécuriser le processus de livraison de logiciels pour tous les programmes logiciels du DoD.

Le référentiel Iron Bank héberge à la fois des outils de développement de logiciels libres et open source (FOSS) et commerciaux prêts à l'emploi (COTS). Les conteneurs d'Iron Bank sont durcis sur la base du guide de durcissement des conteneurs de l'agence pour permettre une réciprocité à l'échelle du DoD entre les classifications.

Parasoft SAST dans la banque de fer

Les programmes logiciels du DoD peuvent alimenter leur pipeline CI/CD et leurs chaînes d'outils avec Parasoft C / C ++test , le plus complet test de sécurité des applications statiques (SAST) solution pour C et C++, qui s'appuie sur des techniques d'analyse complètes (analyse basée sur des modèles, analyse de flux de données et interprétation abstraite) pour exposer des vulnérabilités critiques qui conduisent souvent à des cyberattaques.

Exposez les vulnérabilités critiques avec le test Parasoft C/C++

Il est actuellement hébergé sur GitHub d'Iron Bank en tant que fichier docker et est destiné à être utilisé comme image de base pour les chaînes d'outils du compilateur C/C++. Les versions standard et professionnelle sont disponibles pour aider les logiciels du DoD à formaliser SAST et capacités de test unitaire dans le cadre de leurs tests logiciels. Parasoft reconnaît que la capacité à développer, déployer et améliorer continuellement des logiciels est essentielle à la défense nationale.

Le test Parasoft C/C++ est idéal pour développement de logiciels embarqués et peut aider à appliquer et à valider les normes de conformité en matière de sécurité et de qualité, telles que Énumération commune des faiblesses (CWE), CERT Normes de codage sécurisé, MISRA et AUTOSAR pour n'en nommer que quelques-uns, ainsi que la validation de la conformité pour DISA STIG et OWASP.

Un marché embarqué en croissance

Des études récentes suggèrent que la taille du marché des systèmes embarqués militaires (défense nationale) devrait passer de 1.4 milliard en 2020 à 2.1 milliards d'ici 2025 à un TCAC de 8.3% de 2020 à 2025.

Parasoft réalise cette demande croissante et s'est engagé à investir des ressources importantes pour s'assurer que notre solution C/C++test SAST peut être conteneurisée pour répondre aux normes de renforcement et de sécurité du DoD. Cela offre une opportunité unique à Parasoft de travailler avec les programmes logiciels du DoD pour atteindre leurs objectifs de mission de transformation numérique et de modernisation des pratiques de développement de logiciels afin de fournir rapidement une sécurité logicielle assurée.

Iron Bank Votre DevSecOps

La solution de conteneurisation Parasoft SAST offre les avantages suivants aux programmes logiciels du DoD.

- Automatise les tests de sécurité dans le pipeline CI/CD pour les modifications de code soumises par les développeurs afin de suivre le rythme de livraison des logiciels.

- Offre la possibilité d'intégrer la sécurité et la conformité dans les outils et workflows DevOps pour appliquer les normes de sécurité et de conformité afin d'éclairer les décisions de gestion des risques.

- Aide à améliorer la collaboration entre les développeurs et les équipes de sécurité avec une analyse du workflow de correction, des rapports détaillés sur les résultats, des détails sur la couverture du code et des analyses de rapports pour identifier ce qui compte le plus.

- Prend en charge les activités d'autorisation d'exploitation continue (cATO) en offrant une visibilité en temps réel sur les risques et les mesures identifiés lors des tests de sécurité. Cela peut être utilisé pour étendre la réciprocité entre les programmes logiciels du DoD afin d'accélérer et d'informer les activités cATO.

- Fournit des commentaires d'analyse approfondis qui s'intègrent dans le flux de travail des développeurs et qui guident les développeurs dans la correction des vulnérabilités et l'amélioration des pratiques de codage.

Ces avantages sont essentiels pour aider le DoD à répondre aux besoins de sa mission et à réaliser les possibilités illimitées du développement de logiciels modernes. La formalisation précoce des tests de sécurité logicielle avec un état d'esprit tourné vers la gauche n'est pas négociable pour les systèmes critiques et doit s'appuyer sur des principes d'assurance logicielle continue. Faites-le tôt et faites-le souvent.

Exposez les vulnérabilités critiques avec le test Parasoft C/C++

« MISRA », « MISRA C » et le logo triangulaire sont des marques déposées de The MISRA Consortium Limited. ©The MISRA Consortium Limited, 2021. Tous droits réservés.