Webinaire en vedette : Dévoilement de Parasoft C/C++test CT pour l'excellence en matière de tests continus et de conformité | Voir le séminaire

OWASP

Conformité OWASP

La conformité à l'OWASP est essentielle pour maintenir un logiciel sécurisé dans le paysage numérique d'aujourd'hui. Mise à jour pour la dernière fois en 2021, la liste des 10 meilleurs OWASP comprend désormais des catégories plus organisées couvrant de nombreux types de vulnérabilités de sécurité pour toutes sortes de codes et d'applications Web.

Qu'est-ce que l'OWASP ?

Le groupe à but non lucratif Open Web Application Security Project® (OWASP) cherche à améliorer la sécurité des logiciels. Les équipes de développement du monde entier et de tous les secteurs se tournent vers la Fondation OWASP pour obtenir des outils, des ressources et des formations afin de protéger leurs applications Web contre les cyberattaques. Les projets avec des initiatives communautaires sont ouverts à tous.

Qu'est-ce que le Top 10 OWASP 2021 ?

Périodiquement, l'OWASP publie une liste des problèmes les plus urgents pour la communauté du développement dans son ensemble. Ces problèmes affectent la sécurité globale des projets, et la liste met en lumière les plus grandes menaces.

Le Top 2021 OWASP 10 introduit de nouveaux problèmes tout en recadrant les entrées précédentes dans le cadre de leurs nouvelles catégories. Sur la base de diverses sources, notamment les commentaires des développeurs, les conseils des fournisseurs de sécurité, les primes de bogues et les contributions de la communauté, l'OWASP a créé sa dernière liste des 10 meilleurs, le numéro 1 étant le problème le plus fréquent et le plus menaçant. Classé en fonction de la gravité et de la fréquence, chaque élément représente plusieurs énumérations de faiblesses communes (CWE).

Le Top 10 de l'OWASP aide les équipes à se concentrer sur les problèmes les plus critiques et les plus probables avant de passer à d'autres problèmes.

Toutes ces vulnérabilités potentielles constituent des menaces importantes pour toute équipe de développement, mais gardez à l'esprit qu'il ne s'agit pas d'une liste exhaustive de tout ce qui peut mal tourner pendant le développement. Bien que le Top 10 ne soit pas une stratégie complète ou la seule méthode pour identifier les vulnérabilités, c'est un excellent moyen de commencer.

La meilleure façon d'utiliser le Top 10 est d'éduquer vos développeurs afin qu'ils construisent du code sécurisé. De plus, utilisez-le pour les tests de validation afin de vérifier que les développeurs ont vraiment écrit du code sécurisé et détectez quand ils ne l'ont pas fait.

Avec le développement croissant des API, l'OWASP a également un projet dédié axé uniquement sur la sécurité des API et son top dix concernant les vulnérabilités. Le Top 10 de la sécurité de l'API OWASP a été introduit en 2019.

Application de la conformité OWASP avec l'analyse statique

Les solutions d'analyse statique de Parasoft offrent plus de support pour OWASP que tout autre outil d'analyse de code. Cela aide les équipes logicielles à atteindre DevSecOps en appliquant la sécurité dès le début du développement.

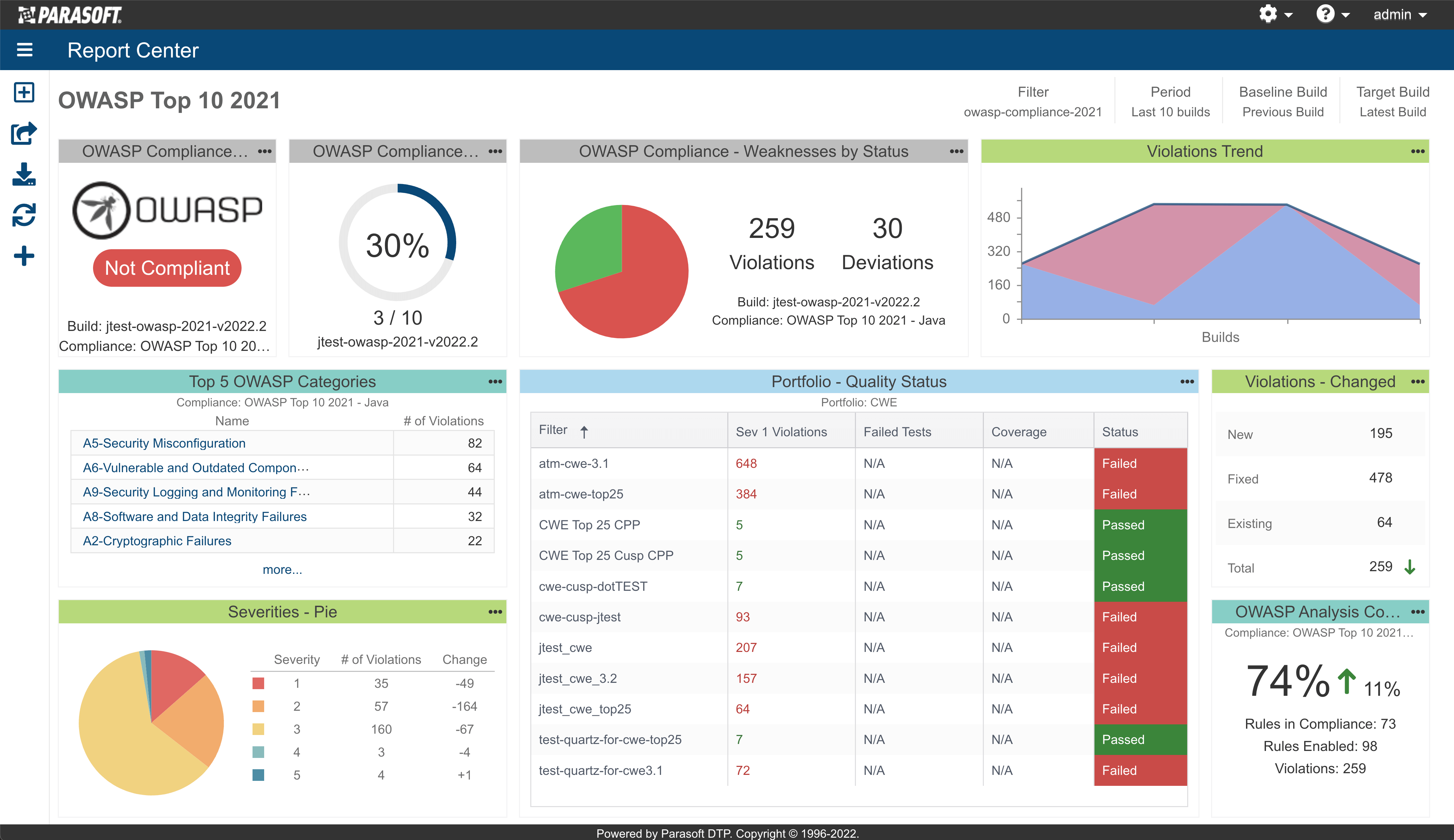

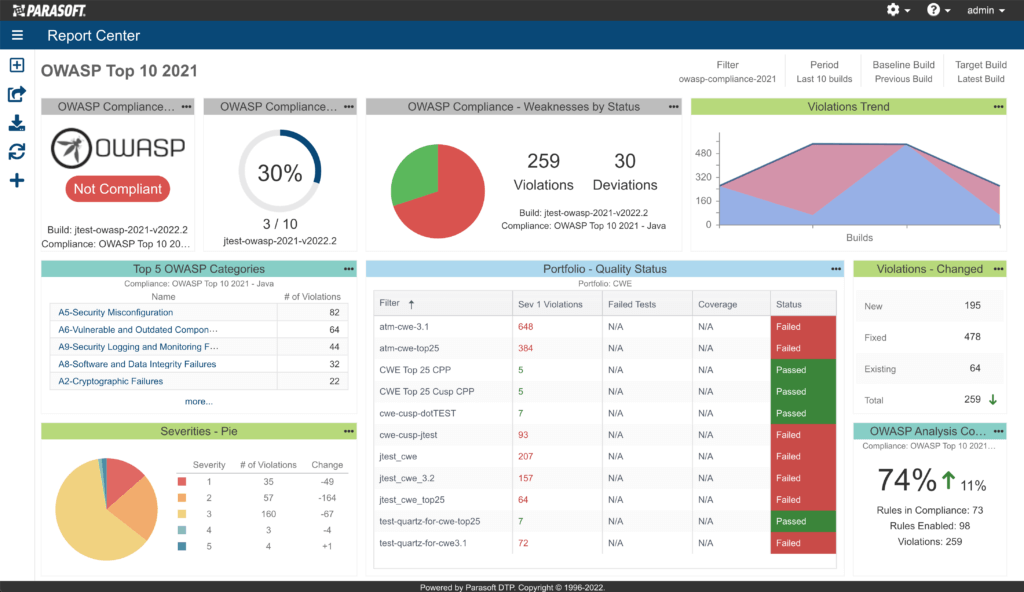

Obtenez des commentaires en temps réel

Parasoft fournit une rétroaction unique en temps réel qui donne aux utilisateurs une vue continue de la conformité avec OWASP. Notre source de conformité interactive comprend des tableaux de bord, des widgets et des rapports, qui incluent l'exploitabilité, la prévalence sur le terrain, la détectabilité et l'impact de l'échec avec une automatisation améliorée par l'IA pour aider les utilisateurs à hiérarchiser et à minimiser le tri manuel.

Comment Parasoft aide à atteindre la conformité OWASP

La prise en charge complète de Parasoft pour OWASP aide les utilisateurs à atteindre DevSecOps en appliquant des pratiques de développement axées sur la sécurité dès le début du développement du projet. Avec la solution Parasoft, vous bénéficiez :

- Configurations de politique/test prêtes à l'emploi entièrement configurables.

- Rapports natifs des normes basés sur les numéros d'identification OWASP ou CWE.

- Exécution depuis l'EDI et via le processus CI / CD pour aider à localiser rapidement la vulnérabilité plus tôt dans le SDLC.

- Assistance à la remédiation pour mieux identifier et éliminer les vecteurs de menace.

- Conseils sur la façon de corriger les vulnérabilités avec une documentation et un contenu de formation pris en charge.

- Des rapports interactifs et des tableaux de bord personnalisables qui fournissent différentes vues des résultats de l'état de conformité à l'aide de formulations et de catégorisations définies par la norme pour faciliter la compréhension de l'état du projet, des problèmes de sécurité en suspens, des tendances au fil du temps, etc.

Intégrez la sécurité à votre stratégie DevOps

Découvrez comment réduire les risques de sécurité et également accélérer le développement, réduire les coûts et augmenter la qualité de vos logiciels.

Télécharger

Améliorez vos tests logiciels avec les solutions Parasoft.