Rejoignez-nous le 30 avril : dévoilement de Parasoft C/C++test CT pour l'excellence en matière de tests continus et de conformité | En savoir plus

Test de sécurité des API : identification des risques de sécurité des API

Les tests de sécurité des API aident à atténuer les problèmes de sécurité pour les applications Web, les appareils IoT et autres points de terminaison. Les équipes peuvent utiliser les tests de sécurité des API pour comprendre les comportements et interactions complexes des API afin d'identifier les vulnérabilités susceptibles d'exposer des données sensibles.

Tests de sécurité des API

Qu'est-ce que les tests de sécurité API ?

Le test de sécurité des API est le processus d'utilisation des tests de sécurité dynamiques des applications (DAST) et des techniques de fuzzing de verbes pour identifier les erreurs de configuration et les vulnérabilités de sécurité dans une interface de programmation d'application (API). L'objectif est de s'assurer que les API respectent la politique organisationnelle et les meilleures pratiques.

Dans le monde d'aujourd'hui, les API sont au cœur de nombreuses applications qui alimentent Internet et jouent un rôle clé dans la fourniture de fonctionnalités, de fonctions commerciales et de services.

Les tests de sécurité des API permettent d'identifier les divergences entre une API et les spécifications d'API publiées. Par exemple, le point de terminaison de l'API répond-il aux bonnes requêtes HTTP ? Cela permet de valider l'exactitude des API et d'identifier les écarts dans les spécifications d'API publiées.

S'assurer que les API respectent les spécifications publiées et sont protégées contre les entrées et les attaques malveillantes est essentiel pour réduire les risques de sécurité globaux d'une organisation. Naturellement, les tests de sécurité des API mettent l'accent sur l'élimination des vulnérabilités des API afin d'améliorer la sécurité globale des applications avant le déploiement des API dans les environnements de production.

Apprenons-en plus sur Meilleures pratiques API, défis, et les fonctionnalités clés des tests de sécurité des API. Automatisez les tests de sécurité de vos applications et de sécurité des API avec Parasoft SOAtest pour détecter et prévenir les vulnérabilités pouvant entraîner des failles de cybersécurité.

Vous souhaitez découvrir une nouvelle approche des tests complets de sécurité des API ? Consultez notre précieux guide.

Avantages des tests de sécurité API

Les tests de sécurité pour les API ou les interfaces de programmation d'applications fonctionnent mieux lorsque les testeurs intègrent la sécurité dans le cadre des tests fonctionnels d'AQ. Les testeurs peuvent exécuter des tests manuels et des tests automatisés pour appliquer les meilleures pratiques de sécurité, telles que le contrôle d'accès avec une authentification et une autorisation appropriées, auxquelles toutes les API doivent adhérer pour réussir les analyses de sécurité.

Les testeurs peuvent réaliser les avantages suivants dans la solution de test de sécurité API de Parasoft.

- Identifiez les configurations de méthode de service d'API manquantes.

- Conformité à la sécurité et analyses de rapports qui donnent une connaissance en temps réel des menaces associées à vos API.

- Couverture du Top 10 de la sécurité des API OWASP pour aider les testeurs à comprendre risques de sécurité et menaces pour les API.

- Identifiez et détectez de manière proactive les problèmes de sécurité logicielle dans les API avant leur déploiement dans les environnements de production.

- Transformez les tests de sécurité des API en tests fonctionnels pour réduire les coûts associés à la recherche de problèmes de sécurité des API plus tard dans le processus de test.

- Les équipes d'assurance qualité peuvent effectuer des tests de sécurité sans être des experts en sécurité.

- Prise en charge de plusieurs formats OpenAPI tels que XML, JSON et YAML.

Automatisez les tests de sécurité des API dans le pipeline DevSecOps pour un retour d'information continu sur les problèmes de sécurité des API. Ces avantages aident les équipes de test à améliorer leurs efforts de test DevOps et à accroître la visibilité sur les menaces qui affectent leurs API. La réalisation de ces avantages donne aux organisations la confiance dont elles ont besoin pour déployer des services d'API pour soutenir les opérations commerciales.

Types de tests de sécurité API

L'utilisation de SAST et de DAST dans le cadre des tests de sécurité des API est le moyen le plus efficace de tester les problèmes de sécurité.

SAST peut être utilisé pour détecter les problèmes de codage qui présentent des vulnérabilités potentielles de l'API. L'utilisation de SAST peut aider les développeurs à améliorer la qualité et la sécurité du code pour les API, ainsi qu'à garantir que des éléments tels que l'authentification et l'autorisation appropriées sont correctement implémentés dans le code pour renforcer les API.

DAST peut être utilisé pour effectuer des tests de sécurité sur vos ressources d'API actives en exécutant un test actif qui simule des attaques réelles pour trouver des vulnérabilités potentielles. Cela inclut la validation de l'authentification et les contrôles d'autorisation sont mis en œuvre correctement pour protéger les API.

Alors que les outils DAST traditionnels ont du mal à comprendre le comportement des API, SOAtest de Parasoft + L'intégration DAST peut tirer parti des scénarios de test d'API existants pour exécuter des tests de sécurité dans le cadre de tests fonctionnels.

Les autres capacités de test incluent, mais sans s'y limiter, les éléments suivants.

- Test fonctionel. Examine la fonction API par rapport à des situations spécifiques pour garantir les résultats attendus.

- Tests fuzz. automatique test qui injecte des entrées non valides, malformées ou inattendues dans le logiciel pour trouver des vulnérabilités.

- Fuzzing des verbes. Un sous-ensemble de tests fuzz qui sonde les points de terminaison REST dans le but d'exposer des informations sensibles intégrées dans les API. Le fuzzing de verbes analyse et énumère les API pour trouver les faiblesses et les vulnérabilités des services HTTP en générant des entrées aléatoires via des méthodes HTTP.

Voici quelques problèmes que ces techniques de test de sécurité des API aident les organisations à détecter. Il y en a plus.

- Affectation de masse. Un modèle d'enregistrement actif pour les applications Web peut être utilisé de manière abusive pour permettre aux utilisateurs de modifier les composants de données auxquels ils ne devraient pas pouvoir accéder, tels que les mots de passe, le statut d'administrateur ou les autorisations.

- Défauts d'injection. Les utilisateurs ont accès à la commande shell, à la base de données principale ou au système d'exploitation. Les pirates peuvent utiliser cette vulnérabilité pour modifier, lire ou supprimer des données.

Meilleures pratiques de test de sécurité des API

La visibilité sur vos actifs API est un excellent point de départ pour réaliser des tests de sécurité API approfondis. Voici comment la solution de test de sécurité des API de Parasoft aide les organisations.

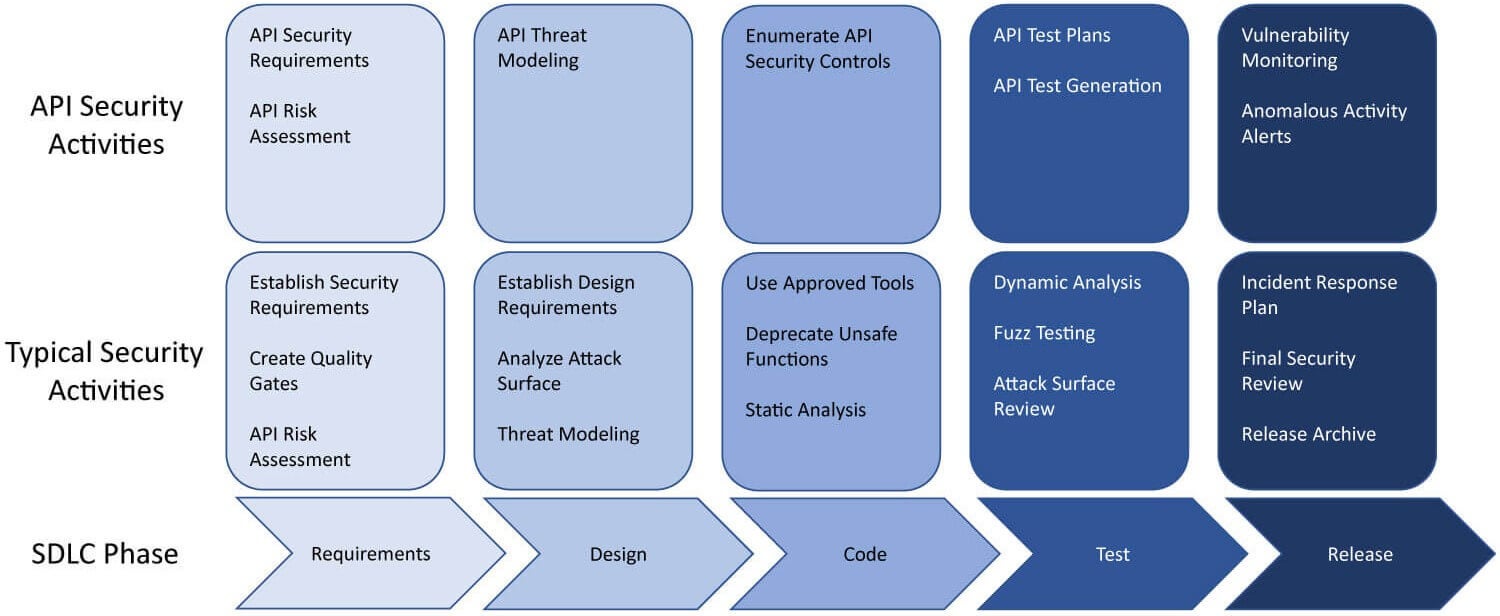

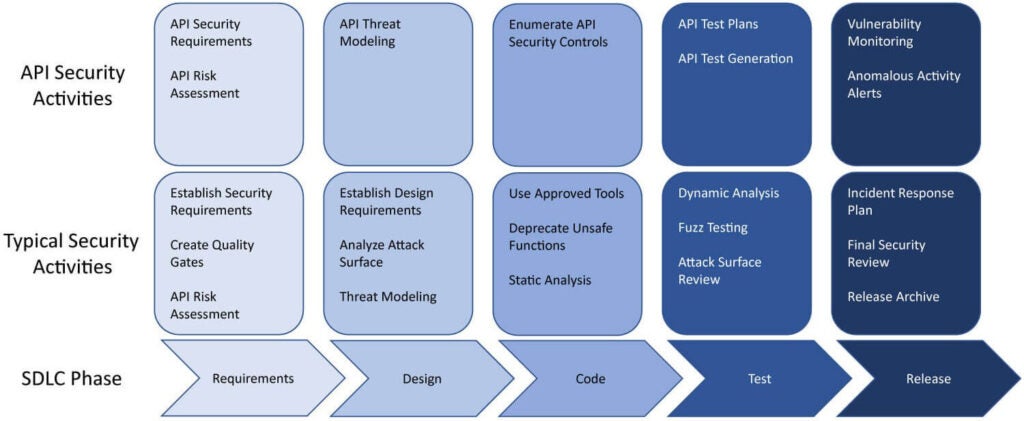

Détecter

Des tests de sécurité des API efficaces et complets commencent par la détection pour détecter les bogues de sécurité potentiels, les erreurs de configuration et les comportements anormaux dans vos API. Ces problèmes deviennent des angles morts qui pourraient exposer les API à des attaques. La détection est importante pour aider les organisations à trouver et à résoudre les problèmes de sécurité dès le début de leur SDLC.

Comprendre

Utilisez les résultats de vos rapports d'API pour comprendre vos API en termes de valeur pour votre entreprise. Utilisez vos données de couverture d'API pour vous assurer que tous les services d'API testent correctement les vulnérabilités de sécurité. Les testeurs de sécurité peuvent utiliser ce contexte pour mieux comprendre comment les menaces de sécurité peuvent affecter la logique métier et le comportement des fonctionnalités de l'API.

Analysez

Analyser ce qui a changé et l'impact de ces changements sur vos API est essentiel pour développer le bon ensemble de tests de sécurité. Les organisations peuvent identifier les vecteurs d'attaque potentiels et les expositions qui doivent être testées pour les vulnérabilités de sécurité. Les tests de sécurité des API doivent fournir une approche continue pour analyser l'impact des modifications apportées aux ressources de l'API (authentification, fonctions et paramètres de l'API, données) qui aident les testeurs de sécurité à résoudre les problèmes connus dans les API afin de garantir des tests de sécurité des API efficaces.

Lancement

Lancer des tests de sécurité et des tests d'intrusion dans le cadre des tests fonctionnels est le moyen idéal pour prévenir les vulnérabilités de sécurité et économiser sur les coûts de développement. La détection et la résolution des problèmes de sécurité dans les tests fonctionnels avec une approche décalée vers la gauche améliorent la qualité et la sécurité qui permettent aux entreprises de déployer et de mettre en œuvre leurs API en toute confiance.

Exemples de tests de sécurité API

Les tests de sécurité des API sont conçus pour détecter un large éventail de menaces et de vulnérabilités de sécurité, telles que l'utilisation abusive et abusive des API, les mauvaises configurations de sécurité, l'authentification, l'autorisation, la mauvaise journalisation et d'autres problèmes liés à l'authentification, à l'autorisation et aux données sensibles.

Ces types de menaces sont documentés dans la liste OWASP API Top 10 et servent de bonnes pratiques pour protéger et sécuriser vos API.

Les attaques par injection sont des vecteurs d'attaque largement connus qui affectent à la fois la sécurité des applications Web natives et les API. Ils se produisent lorsque des entrées hostiles sont placées dans une API, comme une injection SQL ou une injection de commande. Ces attaques visent à obtenir des privilèges afin d'accéder aux données.

D'autres exemples incluent quelque chose comme un test de falsification des paramètres. C'est à ce moment que quelqu'un modifie les valeurs des requêtes API pour contourner ce qui devrait être des informations sécurisées. La vérification des éléments d'API associés sur une application Web ou un site Web via la console du navigateur est un test facile pour déterminer si une API est sécurisée ou non.

L'exemple le plus courant d'un test de sécurité d'API pourrait être le fuzzing d'entrée. Dans ce test, quelqu'un met des informations aléatoires dans une API jusqu'à ce que quelque chose d'inattendu se produise. Cela peut provoquer des messages d'erreur ou des plantages totaux, révélant ainsi les vulnérabilités d'une application à des attaquants extérieurs. Il est important de déboguer et de résoudre les messages d'erreur associés aux API pour comprendre les risques de sécurité potentiels et résoudre les problèmes associés aux API.

Voici une liste complète des Top 10 des menaces et vulnérabilités de sécurité de l'API OWASP dont les organisations doivent être conscientes lorsqu'elles testent leurs API.

- API1 : 2019 Autorisation au niveau de l'objet interrompu

- API2 : 2019 Authentification utilisateur interrompue

- API3 : 2019 Exposition excessive des données

- API4 : 2019 Manque de ressources et limitation du débit

- API5 : 2019 Autorisation de niveau de fonction interrompue

- API6 : 2019 Affectation en masse

- API7 : 2019 Mauvaise configuration de la sécurité

- API8 : 2019 Injection

- API9:2019 Mauvaise gestion des actifs

- API10 :2019 Journalisation et surveillance insuffisantes

Découvrez comment protéger les applications avec le Top 10 de la sécurité des API OWASP et SAST dans notre webinaire conjoint avec Forrester.

Pourquoi Parasoft?

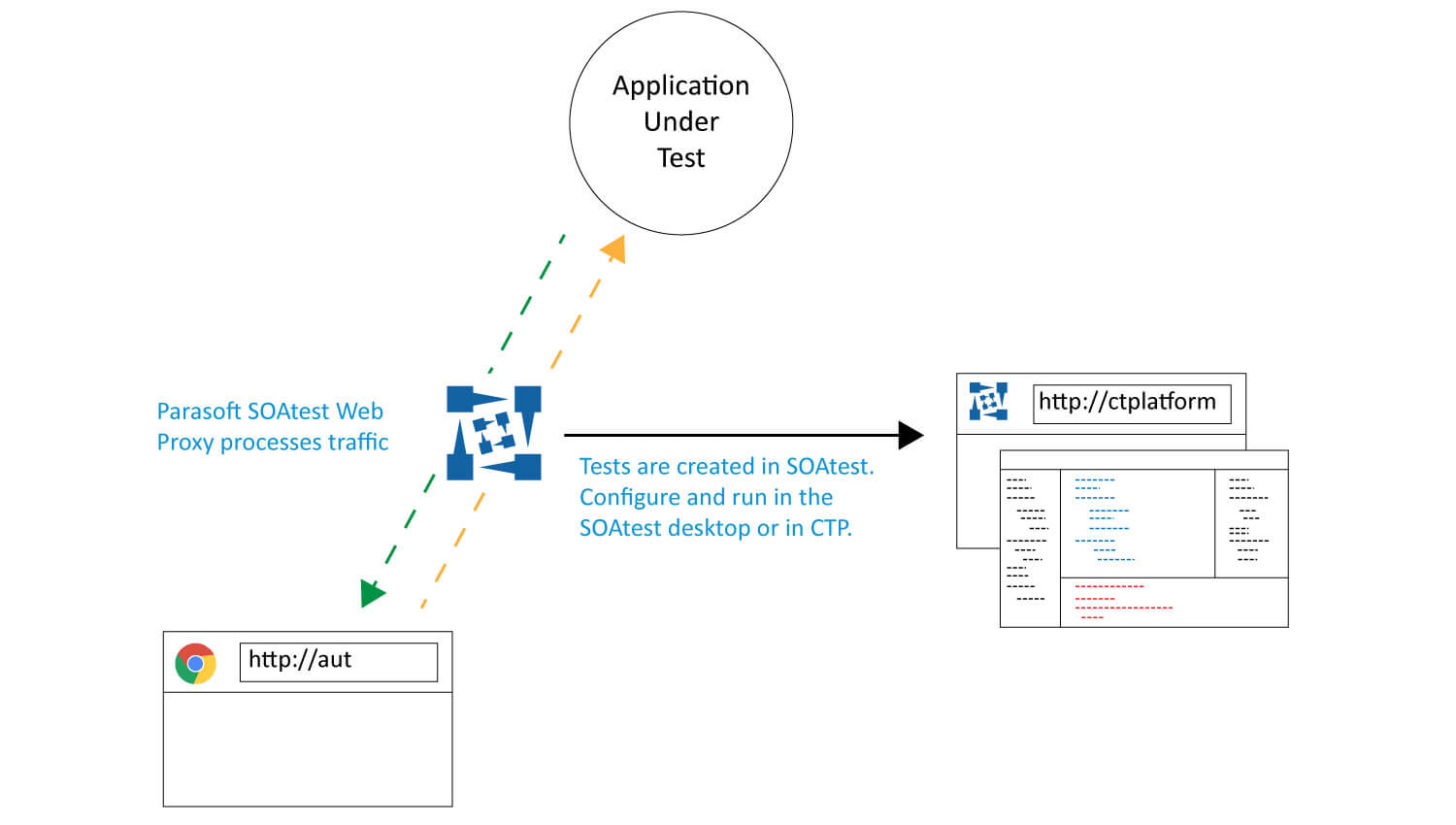

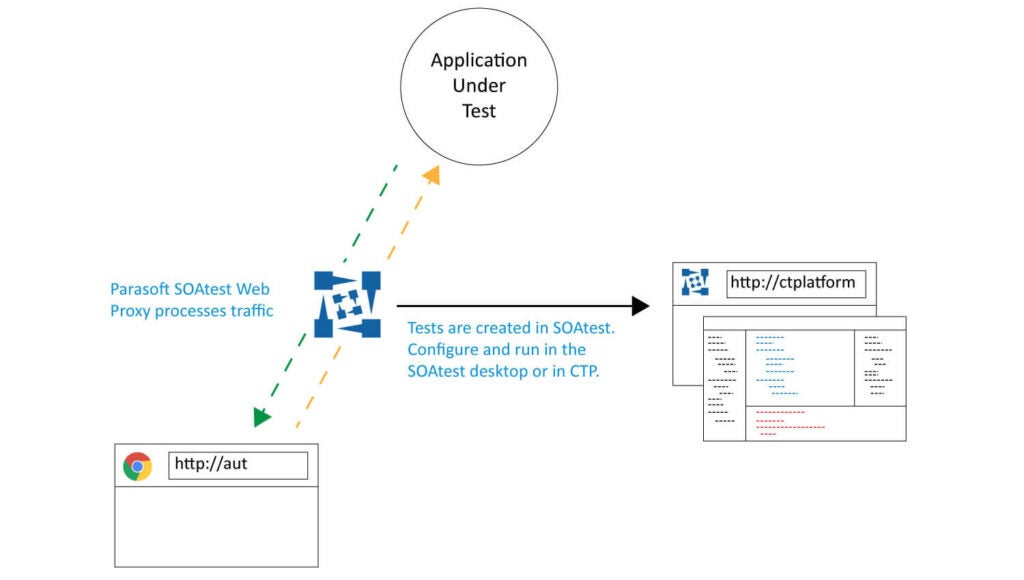

Parasoft convertit les tests d'interface utilisateur manuels et automatisés en tests d'API automatisés.

Il existe de nombreuses façons d'améliorer votre workflow de développement logiciel et de garantir la sécurité des API. L'automatisation est l'une des rares mesures garanties qui génèrent des rendements.

Qu'il s'agisse de la mise en œuvre d'un pipeline CI/CD, de la mise à jour des meilleures pratiques pour les tests de sécurité des API ou de la réaction aux modifications du Top 10 des API OWASP, les outils Parasoft offrent agilité, cohérence et polyvalence.

Foire aux Questions

Améliorez vos tests logiciels avec les solutions Parasoft.