Rejoignez-nous le 30 avril : dévoilement de Parasoft C/C++test CT pour l'excellence en matière de tests continus et de conformité | En savoir plus

Sécurité .NET

Protégez le code .NET avec les tests de sécurité dotTEST

L'outil de test de sécurité le plus complet pour les bases de code C # et VB.NET

Test de sécurité pour le développement d'applications C # et VB.NET sécurisées

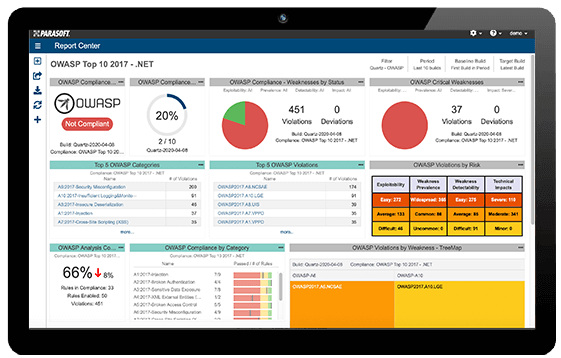

Détectez les vulnérabilités de conformité en continu tout au long du cycle de développement. Parasoft dotTEST intègre les normes de sécurité critiques de l'industrie directement dans Microsoft Visual Studio comme s'il faisait partie du produit. Vous pouvez utiliser dotTEST pour vérifier la conformité aux normes de sécurité critiques (OWASP Haut 10, CWE Top 25 + À l'aube, PCI DSS, UL 2900, etc.) pour prévenir, exposer, corriger les erreurs et vous assurer que votre code C# et VB.NET fonctionne comme prévu. Pour les rapports, les audits et les commentaires continus à toute l'équipe, les commentaires uniques en temps réel de Parasoft offrent aux utilisateurs une vue continue de l'état de conformité avec des tableaux de bord de conformité interactifs, des widgets d'évaluation des risques et des rapports générés automatiquement pour les audits de conformité.

Comment ça marche?

Avec dotTEST de Parasoft et son offre de sécurité intégrée directement dans l'IDE du développeur, l'équipe de développement deviendra naturellement plus compétente en matière de sécurité, et moins de vulnérabilités de sécurité seront trouvées à la fin du pipeline. Les vulnérabilités trouvées peuvent ensuite être étudiées et une analyse des causes profondes effectuée pour apporter des améliorations aux politiques et directives de sécurité à partir des résultats - améliorant continuellement l'efficacité de l'intégration de la sécurité dans le développement à mesure que chaque cycle progresse.

Les développeurs peuvent utiliser Parasoft dotTEST pour vérifier leur code localement sur leur machine avant de s'engager dans le contrôle de code source pour détecter et corriger les violations de sécurité lorsque c'est moins cher et plus facile à faire. Intégration transparente dans le pipeline CI / CD afin que la même configuration soit exécutée dans le cadre du processus de construction. Cette analyse complète va au-delà de la portée du code modifié localement par un développeur, fournissant un filet de sécurité pour bloquer le pipeline de livraison et garantir que le code non sécurisé ne sera pas promu aux étapes ultérieures.

Les résultats de l'analyse sont renvoyés à l'IDE d'un développeur et au tableau de bord Web de rapport et d'analyse de Parasoft. L'outil suit les progrès afin que vous puissiez apporter des corrections de cap et générer des rapports d'audit en temps réel. Les responsables et les responsables de la sécurité peuvent évaluer les projets en fonction des normes de codage de sécurité et utiliser les tableaux de bord pour répondre aux questions importantes : le projet s'améliore-t-il ou se détériore-t-il ? Quelles zones du code causent le plus de problèmes ?

Fonctionnalités:

Bénéficiez de l'approche Parasoft

Automatisez l'analyse du code pour la conformité

Définissez des ensembles de règles à l'aide de vos propres règles personnalisées et des plus de 900 règles intégrées qui couvrent les normes de sécurité, notamment OWASP, CWE Top 25 + On the Cusp, PCI DSS, UL 2900, etc.

Augmenter la productivité et la qualité des logiciels

Promouvoir une remédiation rapide. Les erreurs détectées sont classées par ordre de priorité en fonction de votre stratégie, automatiquement attribuées au développeur qui a écrit le code associé et distribuées à l'EDI avec des liens directs vers le code et une description de la façon de le corriger. Des intégrations profondes et transparentes sont disponibles avec les plates-formes open source, les systèmes de suivi des bogues, les systèmes de gestion des exigences, les itérations personnalisées et d'autres composants d'infrastructure.

Identifier tôt les vulnérabilités d'exécution

L'analyse des flux de données de Parasoft détecte les problèmes de sécurité d'exécution sans nécessiter l'exécution du logiciel. Cela permet une détection précoce et sans effort des erreurs d'exécution critiques qui pourraient autrement prendre des semaines à trouver. Les défauts détectés incluent NullReferenceExceptions, ArgumentNullExceptions, les fuites de ressources, la division par zéro, le déréférencement avant la recherche de null, les injections SQL, XSS et d'autres vulnérabilités de sécurité.

Ressources de Parasoft dotTEST

Développez du code C# et .NET conforme et de haute qualité avec Parasoft dotTEST.