Rejoignez-nous le 30 avril : dévoilement de Parasoft C/C++test CT pour l'excellence en matière de tests continus et de conformité | En savoir plus

SAST : les tests de sécurité des logiciels simplifiés dès le départ

Les tests de sécurité des applications statiques (SAST) analysent le code source des applications pour détecter les faiblesses logicielles qui exposent des vulnérabilités et des menaces telles que l'injection SQL qui conduisent à des cyberattaques. Déplacez les tests de sécurité vers les workflows de développement pour une sécurité et une conformité rapides, précises, fiables et automatisées.

Test de sécurité des applications statiques

Qu'est-ce que le test de sécurité des applications statiques (SAST)

Les tests de sécurité des logiciels peuvent être simplifiés dès le départ. Les tests de sécurité des applications statiques, également connus sous le nom de SAST, effectuent des tests de sécurité logicielle qui analysent le code source de l'application pour trouver les faiblesses logicielles qui exposent les vulnérabilités et les menaces telles que l'injection SQL qui conduisent à des cyberattaques.

SAST est considéré comme un test de boîte blanche, qui examine la fonctionnalité d'une application de «l'intérieur vers l'extérieur» avec accès à sa structure interne et à sa conception avant que le code ne soit compilé ou exécuté sur un système.

SAST applique des pratiques de codage sécurisées dans les flux de travail des développeurs pour garantir que les équipes de développement évitent les menaces connues qui pourraient exposer des vulnérabilités lors du développement de logiciels, y compris des applications Web, des API et des applications mobiles. Cela guide les développeurs vers une compréhension de ce qui pourrait mal se passer lorsqu'ils codent dans leurs workflows de développement.

Les commentaires immédiats aident les développeurs à résoudre les problèmes avant d'intégrer le logiciel dans leurs environnements d'intégration continue (CI). La détection et la résolution précoces des problèmes aident les organisations à réduire les coûts de maintenance des logiciels et accélèrent les activités de développement de logiciels.

SAST contre DAST

SAST et DAST (test de sécurité dynamique des applications) sont des outils de test de sécurité des applications qui détectent différents types de vulnérabilités critiques. Chacun offre des avantages, mais ils sont différents dans leurs approches.

Les outils de sécurité SAST et DAST sont plus efficaces dans des phases distinctes du SDLC (cycle de vie du développement logiciel). Comme mentionné, SAST est une méthode de boîte blanche. Il teste le code pour trouver des vulnérabilités et des erreurs comme l'injection SQL et d'autres sur la liste OWASP Top 10.

DAST est une méthode de test interactif de sécurité des applications (IAST) boîte noire qui examine les applications pendant leur exécution (appelée analyse dynamique) pour détecter les vulnérabilités.

SAST et DAST testent des capacités qui peuvent être utilisées dans le processus DevSecOps pour identifier les problèmes dans les applications qui utilisent des logiciels open source.

SAST identifie les « inconnues connues », qui sont des risques dans les logiciels (CWE) susceptibles de compromettre ou d'exposer des vulnérabilités.

L'analyse de la composition logicielle (SCA) est une forme de test de sécurité dynamique des applications qui utilise des binaires pour identifier les risques « connus connus » dans les logiciels (CVE) qui sont connus pour entraîner des compromis.

Les développeurs peuvent exécuter SAST et DAST pour gagner en confiance dans la qualité globale du code de leurs applications.

Lisez notre livre blanc pour découvrir la valeur de SAST et apprenez à l'implémenter en tant que solution continue de bout en bout.

Avantages de SAST

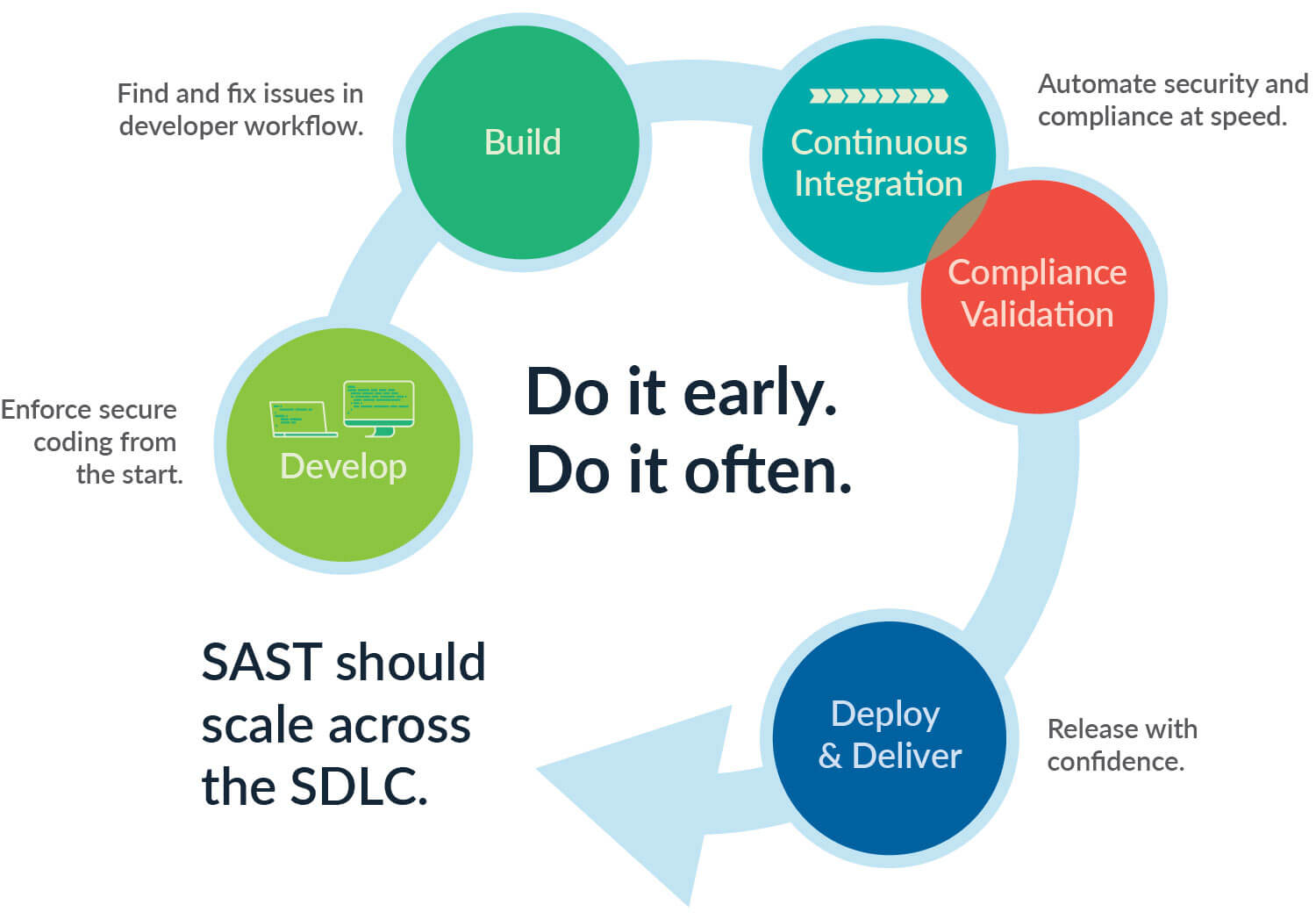

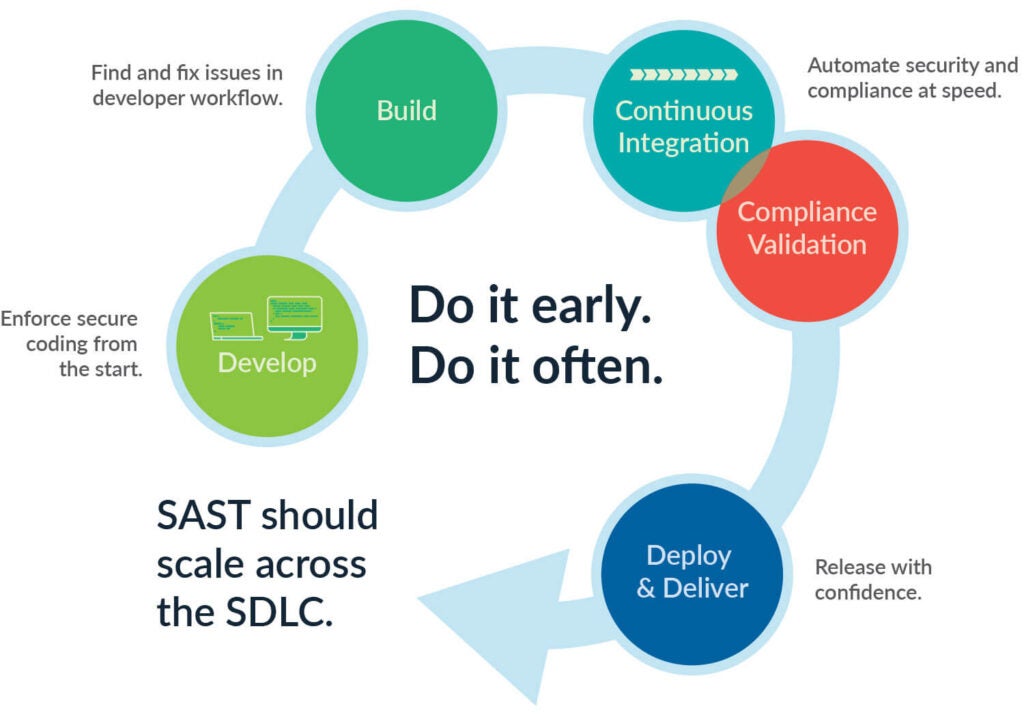

Les tests de sécurité des applications statiques sont une activité essentielle de test de sécurité des logiciels et des applications (AppSec) qui s'étend à l'ensemble d'un SDLC pour donner aux organisations l'assurance qu'aucune vulnérabilité connue n'existe dans leurs logiciels. Pour activer SAST dans le SDLC, SAST doit être automatisé pour répondre aux exigences du développement moderne et s'intégrer étroitement aux pipelines et chaînes d'outils CI/CD pour fournir une assurance continue qui produit des logiciels sécurisés.

Cela permet aux organisations qui ont formalisé DevSecOps de réaliser la valeur de l'analyse SAST et de récolter les avantages de le faire tôt et souvent pour assurer la sécurité rapidement. Les solutions Parasoft SAST offrent les avantages suivants.

Une intégration fluide

L'intégration de SAST dans les flux de travail des développeurs est essentielle pour les processus de développement de logiciels modernes. Les tests précoces nécessitent une intégration transparente dans les outils de développement et les flux de travail pour prévenir les problèmes de sécurité dès le début.

Remédiation et triage simplifiés

Naviguer dans les résultats SAST et comprendre ce qu'il faut corriger et supprimer peut souvent prendre du temps et décourager les développeurs. La simplification de la correction nécessite une compréhension de ce qui compte le plus pour le développeur pour un projet donné et du type d'attaques qui présentent le plus de risques pour l'organisation.

Sécurité et conformité automatisées

L'automatisation de la sécurité et de la conformité (OWASP, CERT, CWE, MISRA) avec SAST permet d'intégrer la sécurité SAST et de valider la conformité dans les workflows des développeurs. Cela élimine le besoin de vérifications manuelles et permet aux organisations de développement d'étendre les tests de sécurité avec SAST à l'échelle de l'entreprise afin de mieux comprendre les risques de sécurité des applications dans les logiciels.

Vitesse et précision

La codification des pratiques de codage et de conception sécurisées dans les flux de travail des développeurs permet d'éliminer les erreurs courantes telles que la mauvaise utilisation des constructions de langage, l'utilisation de fonctions non sécurisées, les mauvaises pratiques de codage et l'utilisation de composants tiers vulnérables. Cela réduit à son tour les efforts de correction et permet aux développeurs de travailler sur les fonctionnalités plutôt que de passer leur temps à corriger les bogues. L'utilisation de l'IA/ML et l'automatisation de ces pratiques accélèrent l'analyse du code source et améliorent les performances des outils SAST. L'utilisation de techniques telles que la couverture de code et l'analyse différentielle est idéale pour automatiser SAST dans les workflows CI/CD.

Types de support et capacités

Simplifier les tests de sécurité logicielle dès le départ avec SAST est la clé pour déverrouiller la valeur. Voici comment Parasoft aide.

- Prise en charge étendue des environnements de développement intégrés (IDE) populaires et des outils pour les environnements de construction.

- Conseils et exemples de correction conviviaux pour les développeurs.

- Flux de travail convivial pour les développeurs pour identifier les problèmes pouvant entraîner une violation de données en temps réel.

- Fonctionnalités d'IA avancées pour hiérarchiser et donner un sens aux alertes.

- Contexte piloté par les développeurs pour améliorer les modèles d'IA afin de réduire le bruit associé aux faux positifs.

- Analyse contextuelle pour réduire les faux positifs et éliminer les bogues trompeurs.

- Capacités d'analyse avancées pour augmenter la détection des problèmes réels.

- Couverture de code et analyse d'impact pour optimiser la numérisation.

- Automatisation et prise en charge des normes de sécurité OWASP, CERT, CWE.

- Balayage différentiel guidé par l'IA.

Meilleures pratiques SAST

Transférer les tests de sécurité laissés à SAST dans le flux de travail des développeurs n'est pas seulement une bonne pratique, mais est essentiel pour trouver et corriger les vulnérabilités tôt afin d'accélérer le développement logiciel.

Libérer la valeur de SAST avec des capacités centrées sur le développeur est la clé pour intégrer la sécurité dès le départ. Simplifier les tests de sécurité avec SAST dès le départ encourage les développeurs à adopter et à utiliser des outils lorsqu'ils créent et développent des logiciels sécurisés.

Comment démarrer avec SAST

L'un des points de décision importants pour démarrer avec SAST est de comprendre quelles normes de conformité doivent être respectées. Parasoft prend en charge un large éventail de normes de sécurité, de qualité et de sécurité qui couvrent diverses industries.

L'automatisation des tests de sécurité logicielle avec SAST est essentielle pour assurer la sécurité rapidement dans DevSecOps.

Augmenter la fidélité des résultats SAST est important pour aider les développeurs à se concentrer sur ce qui compte le plus. Les outils SAST doivent réduire le bruit souvent associé aux faux positifs. L'insonorisation de votre SAST avec des résultats rapides, précis et fiables aide à faire évoluer les tests logiciels dans les workflows de développement.

Test de décalage vers la gauche

SAST joue un rôle important dans les tests de décalage à gauche pour les risques de sécurité. Pour trouver la véritable valeur de SAST, les équipes de développement doivent le faire tôt en poussant la sécurité à gauche dans le flux de travail du développeur et le faire souvent à travers le SDLC.

Parasoft SAST est bien placé pour s'étendre à l'ensemble de votre SDLC.

Pourquoi Parasoft?

La solution SAST de Parasoft s'intègre aux piles de technologies de développement populaires et exploite les capacités AI/ML pour rationaliser et automatiser rapidement les tests de sécurité. Cela permet aux équipes de sécurité et aux organisations de relever les défis liés à la validation de la sécurité et de la conformité.

Parasoft libère la valeur de SAST pour simplifier les tests de sécurité logicielle dès le départ en se concentrant sur l'amélioration de l'expérience des développeurs.

SAST centré sur le développeur donne aux développeurs confiance dans l'utilisation de SAST lorsqu'ils codent et développent des logiciels, réduisant ainsi les risques de sécurité et les coûts de maintenance des logiciels.

Seul Parasoft propose :

- Sécurité et conformité à la vitesse.

- Conscience en temps réel des risques dans les logiciels.

- Commentaires immédiats et analyses pour rationaliser les workflows de correction.

- Aide à éliminer le goulot d'étranglement des tâches de test manuelles.

- Des informations et des analyses approfondies pour identifier ce qui compte le plus.

Foire aux Questions

Documentation associée

Améliorez vos tests logiciels avec les solutions Parasoft.