Rejoignez-nous le 30 avril : dévoilement de Parasoft C/C++test CT pour l'excellence en matière de tests continus et de conformité | En savoir plus

Aller à la section

Outils SAST : comment choisir la bonne solution

Faire le bon choix lorsqu’il s’agit de choisir une solution de test de sécurité des applications statiques (SAST) peut être une tâche ardue pour les professionnels de l’informatique. Dans cet article, nous découvrons tout ce que vous devez considérer avant de faire un choix.

Aller à la section

Aller à la section

Choisir le bon solution de test de sécurité des applications statiques (SAST) est une décision cruciale dans le paysage actuel en constante évolution du développement de logiciels et de la cybersécurité. Alors que les organisations s'appuient de plus en plus sur des applications logicielles pour piloter leurs opérations, le besoin de mesures de sécurité robustes pour protéger les données sensibles et atténuer les vulnérabilités potentielles n'a jamais été aussi pressant.

Avec la multitude d'outils SAST disponibles sur le marché, le premier défi consiste à identifier la solution qui correspond à vos besoins spécifiques, à vos flux de développement et à vos exigences de sécurité. De plus, à mesure que les méthodologies de développement logiciel évoluent, adoptant les pratiques Agile et DevOps, les solutions SAST doivent également s'adapter pour s'intégrer de manière transparente dans ces cycles de vie de développement au rythme rapide.

Dans cet article, nous explorerons ce que sont les outils SAST, leurs principales fonctionnalités, leurs avantages et leurs inconvénients, ainsi que les meilleures pratiques pour intégrer les outils SAST dans votre ensemble d'outils de test logiciel.

Que sont les outils SAST ?

Test de sécurité des applications statiques Les outils (SAST) sont des outils de tests logiciels utilisés dans le domaine de la sécurité des applications pour identifier et analyser les vulnérabilités de sécurité dans le code source ou le code binaire d'une application lors de sa mise en œuvre et avant son exécution. Les outils SAST sont généralement utilisés au début du cycle de vie du développement logiciel et aident les développeurs et les équipes de sécurité à détecter et à résoudre les problèmes de sécurité au niveau du code.

Avec les outils SAST, les développeurs peuvent facilement analyser leur code source ou leur base de code compilée pour identifier les failles de sécurité potentielles, telles que les vulnérabilités du code, les failles de sécurité non sécurisées. pratiques de codage, et les vulnérabilités de sécurité connues. Les outils SAST utilisent diverses techniques d'analyse, notamment l'analyse des flux de données, l'analyse des flux de contrôle et la correspondance de modèles, pour détecter des problèmes tels que l'injection SQL, les scripts intersites (XSS), les dépassements de tampon, etc.

Il est important de mentionner que l’utilité des outils SAST va au-delà de la simple détection ; ils offrent également aux développeurs et aux équipes de sécurité l’avantage d’une intervention précoce. En effet, lorsque des problèmes sont détectés lors de l’écriture ou de la révision du code, cela permet une correction plus rapide et plus rentable.

Une solution SAST avec IA et ML

Parasoft intègre des données de modèle de risque provenant de normes telles que OWASP, CWE et CERT qui sont basées sur la probabilité d'exploitation, l'impact sur l'entreprise, etc. pour hiérarchiser encore plus les correctifs. De plus, l'intelligence artificielle (IA) intégrée de la solution Parasoft SAST identifie les points chauds dans la base de code et l'apprentissage automatique (ML) prédit et hiérarchise facilement les résultats pour vous aider à vous concentrer sur la bonne tâche.

Comprendre les outils SAST et leur importance

Les outils SAST sont un élément essentiel d’une approche globale de la sécurité logicielle. Ces outils sont conçus pour analyser le code source des applications logicielles afin d'identifier les vulnérabilités et faiblesses potentielles en matière de sécurité. SAST fonctionne sans exécuter l'application, ce qui lui permet d'examiner la base de code et de découvrir les problèmes dès les premières étapes du processus de développement.

Il recherche un large éventail de failles de sécurité, notamment l'injection de code, les fuites de données, les vulnérabilités d'authentification et les mauvaises pratiques de codage. L’importance des outils SAST réside dans leur capacité à empêcher ces vulnérabilités de se frayer un chemin dans l’environnement de production.

Vous trouverez ci-dessous quelques-uns des principaux avantages de l'utilisation des outils SAST dans le développement de logiciels.

Détection précoce des failles de sécurité. Les outils SAST permettent d'identifier précocement les failles de sécurité dans le code source d'une application. Cette approche proactive permet aux développeurs de résoudre les problèmes de sécurité pendant la phase de développement, réduisant ainsi les coûts et les efforts nécessaires pour les résoudre en production. La détection précoce permet également d’éviter que des failles de sécurité et des fuites de données ne se retrouvent dans le produit.

Intégration dans le cycle de vie du développement logiciel. Les outils SAST peuvent être intégrés au processus de développement logiciel et incorporés dans les pipelines d'intégration continue/déploiement continu (CI/CD). Cela signifie que la sécurité n'est pas traitée comme un processus distinct et autonome, mais est plutôt intégrée au cycle de vie du développement logiciel, ce qui la rend plus efficace, durable et applicable aux changements dans les exigences de sécurité.

Conformité et exigences réglementaires. De nombreux secteurs et applications sont soumis à des exigences réglementaires liées à la sécurité et à la confidentialité des données. Les outils SAST aident les organisations à respecter ces obligations de conformité en identifiant et en corrigeant les vulnérabilités de sécurité, réduisant ainsi les risques juridiques et financiers associés à la non-conformité. De plus, les outils SAST génèrent automatiquement les preuves ou la documentation nécessaires pour démontrer la conformité et à toute fin d'audit.

Une sécurité rentable. Les outils SAST constituent un moyen rentable d’améliorer la sécurité des applications. Il devrait s'agir de la première ligne de défense dans la détection des vulnérabilités de sécurité, car il est automatisé et, d'après mon expérience, il détecte généralement 60 à 80 % des mêmes vulnérabilités que lors d'autres analyses dynamiques. les tests de sécurité méthodes. Investir dans des outils et des pratiques SAST dès le début du processus de développement évite également d'avoir recours à des correctifs de sécurité coûteux et à des efforts de réponse aux incidents après une faille de sécurité.

Principales fonctionnalités des outils SAST

Vous trouverez ci-dessous certaines des fonctionnalités couramment trouvées dans les outils SAST.

- Analyse de code. Les outils SAST effectuent une analyse complète et approfondie du code source ou du code binaire d'une application. Cette analyse comprend l'examen de la structure du code, du flux de contrôle et du flux de données pour identifier les vulnérabilités de sécurité potentielles. Les outils recherchent non seulement les vulnérabilités bien connues, mais analysent également le code pour détecter les pratiques et modèles de codage susceptibles de conduire à des problèmes de sécurité. Cette analyse approfondie du code permet de découvrir les failles de sécurité courantes et cachées, améliorant ainsi la sécurité globale de l'application.

- Numérisation automatisée. Les outils SAST sont intégrés à des capacités d'automatisation, ce qui les rend adaptés à l'analyse de bases de code volumineuses et complexes. Basés sur l'automatisation, les outils SAST peuvent analyser systématiquement les codes sources sans intervention humaine lorsqu'ils sont configurés pour le faire. L'automatisation garantit que toutes les parties du code sont examinées et permet des contrôles de sécurité fréquents et réguliers, contribuant ainsi à une approche de sécurité proactive et réduisant les risques d'erreur humaine.

- Correspondance basée sur des règles et des modèles. Les outils SAST exploitent des règles prédéfinies et des techniques de correspondance de modèles pour détecter les vulnérabilités. Ces règles sont basées sur des normes de sécurité telles que OWASP, CWE et CERT, les meilleures pratiques de codage et les modèles d'attaque connus. D'autres normes de codage populaires comme MISRA ont également intégré la sécurité dans leurs directives. En appliquant ces règles, les outils SAST peuvent signaler les sections de code qui présentent un comportement ou des structures connues pour être associées à des faiblesses de sécurité. Cette approche rationalise l'identification des problèmes et permet aux développeurs de les comprendre et de les résoudre plus facilement.

- Ensembles de règles personnalisables. De nombreux outils SAST offrent aux organisations la flexibilité nécessaire pour personnaliser, étendre ou fusionner des ensembles de règles. Cette fonctionnalité permet aux entreprises d'adapter l'outil à leurs normes de codage, exigences d'application et politiques de sécurité spécifiques. La personnalisation est particulièrement utile dans les situations où les organisations ont des pratiques de codage uniques ou des problèmes de sécurité qui vont au-delà des règles standard.

- Soutien linguistique. Les outils SAST sont polyvalents en termes de prise en charge linguistique. Ils sont conçus pour analyser le code écrit dans divers langages de programmation, depuis les langages couramment utilisés comme Java, C, C++, C#, VB.Net et Python jusqu'aux langages moins courants ou spécifiques à un domaine. Cette large prise en charge linguistique garantit que les outils SAST peuvent être appliqués à un large éventail d'applications et d'environnements de développement, ce qui en fait un choix polyvalent pour les développeurs et les équipes de sécurité.

- Conseils en matière de reporting et de remédiation. Les outils SAST offrent des fonctionnalités complètes de reporting de conformité qui fournissent aux développeurs et aux professionnels de la sécurité des informations précieuses. Les rapports mettent non seulement en évidence les vulnérabilités identifiées, mais incluent également des détails tels que l'emplacement de la vulnérabilité dans le code, sa gravité et son impact potentiel.

De plus, les outils SAST fournissent souvent des conseils de remédiation, suggérant des modifications de code spécifiques ou de bonnes pratiques pour atténuer le problème. Ces conseils permettent aux équipes de développement de remédier aux vulnérabilités de sécurité de manière efficace et efficiente, même si elles ne sont pas des experts en sécurité.

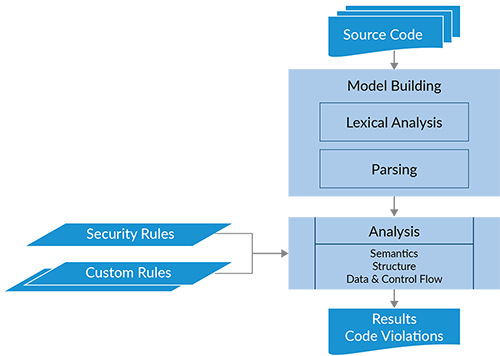

Comment fonctionnent les outils SAST

Comprendre le fonctionnement des outils SAST vous aide à comprendre à quoi vous attendre avant d'intégrer des solutions SAST dans votre pile. Pour faciliter les choses, nous avons résumé le « comment » dans les étapes ci-dessous.

- Balayage de codes. Les outils SAST commencent par analyser l’intégralité de la base de code d’une application. Cela peut inclure le code source écrit dans des langages de programmation tels que Java, C, C++, C#, VB.NET, Python et autres. Certains outils SAST peuvent également analyser le code binaire et le bytecode, ce qui les rend polyvalents pour un large éventail d'applications.

- Analyse syntaxique et analyse des flux de données. Après avoir analysé le code, les outils SAST utilisent des techniques d'analyse pour décomposer le code en ses éléments constitutifs, tels que les fonctions, les classes et les variables. Ils créent un arbre de syntaxe abstraite (AST) pour comprendre la structure du code. Ensuite, effectuez une analyse du flux de données pour suivre le flux de données et de variables à travers le code.

- Correspondance de motif. Les outils SAST utilisent une base de données de vulnérabilités de sécurité et de modèles de codage connus pour comparer le code analysé à ces modèles et vulnérabilités connues afin d'identifier les cas où le code peut être sensible à des problèmes de sécurité courants.

- Analyse basée sur des règles. Après la correspondance de modèles, les outils appliquent un ensemble de règles et d'heuristiques prédéfinies au code pour identifier les failles de sécurité potentielles. Ces règles couvrent un large éventail de problèmes, tels que l'utilisation de bibliothèques non sécurisées, l'injection SQL, le cross-site scripting (XSS) et les pratiques d'authentification non sécurisées.

- Analyse des flux de données et de contrôle. À cette phase, l'outil analyse la manière dont les données sont gérées au sein de l'application et la manière dont le contrôle circule dans le code. L'analyse recherche les cas dans lesquels les entrées des utilisateurs ne sont pas correctement nettoyées ou validées, ce qui peut conduire à des failles de sécurité.

- Reporting et remédiation. Lorsque des vulnérabilités ou des problèmes potentiels sont détectés, les outils SAST génèrent des rapports détaillés, comprenant l'emplacement dans le code où le problème a été trouvé et une description du problème incluant les approches possibles pour corriger le problème. Les développeurs et les équipes de sécurité peuvent utiliser ces rapports pour remédier à la vulnérabilité et corriger le code.

Comment SAST s'intègre-t-il dans votre chaîne d'outils?

Les outils SAST peuvent être un excellent ajout à votre chaîne d'outils car ils contribuent à renforcer la sécurité de vos applications logicielles. Pour intégrer les outils SAST dans votre chaîne d'outils, il est conseillé de commencer par les incorporer dans votre pipeline CI/CD. Cette approche garantit que l'outil analyse automatiquement le code dès que les modifications sont transférées vers le référentiel, permettant une détection en temps réel des problèmes de sécurité et empêchant leur propagation tout au long du cycle de vie de développement.

Certains outils SAST comme celui de Parasoft Jtest, Test C / C ++et pointTEST peut facilement travailler avec des piles technologiques de développement populaires et également exploiter les capacités d'IA et de ML. Les outils peuvent rationaliser et automatiser les tests de sécurité à un rythme accéléré, permettant ainsi aux équipes de sécurité et aux organisations de relever plus efficacement les défis de la sécurité et de la validation de la conformité. L'approche centrée sur le développeur des outils SAST de Parasoft améliore l'expérience du développeur en donnant confiance dans l'utilisation de SAST lors du codage et du développement de logiciels, ce qui à son tour réduit les risques de sécurité et les coûts de maintenance logicielle à long terme.

Avantages de l'utilisation des outils SAST

Les outils SAST offrent plusieurs avantages pour la sécurité des applications logicielles. Certains de ses avantages notables sont les suivants.

Amélioration de la qualité du code

L'un des principaux avantages de l'utilisation des outils SAST est l'amélioration significative qu'ils apportent à la qualité globale du code. Les outils SAST aident à identifier les meilleures pratiques de codage et facilitent le respect des normes de codage. Ils identifient les domaines dans lesquels le code peut être inefficace, difficile à maintenir ou sujet aux erreurs, permettant ainsi aux développeurs d'écrire un code plus propre et plus maintenable. Cela réduit la probabilité d’introduire des vulnérabilités de sécurité et aboutit à des applications logicielles plus robustes, efficaces, sûres et durables.

Identification précoce des vulnérabilités

Les outils SAST examinent le code pendant la phase de développement et identifient les failles de sécurité avant qu'elles n'aient la possibilité de se propager davantage dans le cycle de vie du développement logiciel. Cette intervention précoce est cruciale car elle permet aux développeurs de corriger les vulnérabilités à un stade où les changements sont plus simples et moins coûteux à mettre en œuvre. Cela réduit également le risque que des vulnérabilités se propagent dans l'environnement de production, aidant ainsi les organisations à protéger leurs données et leur réputation.

Conformité réglementaire

Pour les organisations opérant dans des secteurs réglementés, le respect des normes et réglementations de sécurité n’est pas négociable. Les outils SAST aident à atteindre et à maintenir la conformité réglementaire en détectant les problèmes de sécurité susceptibles de violer les exigences spécifiques du secteur. Ils fournissent la preuve d’une diligence raisonnable en matière de sécurité du code, facilitant la satisfaction des auditeurs et des autorités de régulation, réduisant ainsi les risques juridiques et financiers.

Facile à mettre à l'échelle

Les outils SAST sont évolutifs et adaptables aux besoins de divers projets logiciels et tailles d'entreprise. Que vous développiez une petite application ou un système d'entreprise à grande échelle, ces outils peuvent être intégrés dans votre IDE de développement (environnement de développement intégré) ou traités de manière transparente. Leur capacité à analyser du code dans différents langages de programmation et à gérer une gamme de projets de tailles les rend polyvalents et adaptés à différents scénarios de développement.

Faits saillants des problématiques du code

Les outils SAST identifient non seulement les vulnérabilités, mais identifient également l'emplacement exact dans le code où les problèmes existent. Ce niveau de précision est inestimable pour les développeurs, car il leur fournit des informations exploitables qui les aident à se concentrer sur des domaines spécifiques nécessitant une attention particulière, rationalisant ainsi le processus de remédiation.

Ne nécessite pas de cas de test ni d'exécution d'application

Contrairement à d'autres méthodes de test de sécurité, SAST ne nécessite pas de cas de test ni l'exécution de l'application. Il fonctionne uniquement en analysant la base de code, ce qui le rend bien adapté aux évaluations de sécurité précoces. Cette fonctionnalité accélère l'identification et la résolution des vulnérabilités, ce qui en fait une solution efficace et rentable pour le développement de logiciels sécurisés.

Limites et défis des outils SAST

Bien que les outils SAST offrent des avantages significatifs, ils comportent des limites et des défis. Nous en discutons ci-dessous.

Faux positifs et négatifs

L’une des principales limites des outils SAST est leur propension à générer à la fois des faux positifs et des faux négatifs. Des faux positifs se produisent lorsque l’outil identifie un morceau de code comme un problème de sécurité alors que ce n’est pas le cas. Cela peut entraîner une perte de temps et de ressources lorsque les développeurs étudient et résolvent des problèmes inexistants. D’un autre côté, les faux négatifs sont tout aussi problématiques, car ils représentent de véritables vulnérabilités qui ne sont pas détectées par l’outil SAST. Ces problèmes manqués peuvent présenter des risques de sécurité importants s’ils ne sont pas identifiés et atténués par d’autres moyens. Trouver le bon équilibre dans la réduction des faux positifs sans augmenter les faux négatifs peut s'avérer une tâche difficile lors de l'utilisation des outils SAST.

Complexité de l'analyse statique

La complexité de analyse de code statique peut être un obstacle pour les outils SAST. Analyser du code sans exécuter l'application nécessite une compréhension approfondie de la structure, de la logique et du flux de données du code. À mesure que les systèmes logiciels deviennent de plus en plus complexes, les outils SAST peuvent avoir du mal à suivre, passant potentiellement à côté de problèmes de sécurité complexes ou générant des faux positifs. De plus, les outils SAST peuvent ne pas être aussi efficaces pour identifier les vulnérabilités de certains types de code, tels que les applications Web complexes basées sur des données, dans lesquelles les entrées et interactions des utilisateurs sont dynamiques et dépendantes du contexte.

Entrées non désinfectées

Les outils SAST s'appuient fortement sur l'analyse du code, ce qui les rend moins efficaces pour identifier les vulnérabilités résultant d'entrées non nettoyées. Si une application reçoit des entrées externes qui ne sont pas correctement validées et nettoyées, les outils SAST ne détectent pas toujours cela comme une vulnérabilité lors de l'analyse statique. Les problèmes tels que l'injection SQL ou les scripts intersites (XSS) qui dépendent des entrées de l'utilisateur peuvent être difficiles à identifier avec précision pour les outils SAST.

Dépendance linguistique

Les outils SAST dépendent souvent du langage, ce qui signifie qu'ils peuvent exceller dans l'analyse du code écrit dans certains langages de programmation, mais avoir des difficultés avec d'autres. Certains outils SAST sont conçus pour des langues spécifiques et leur efficacité peut varier considérablement selon les différents écosystèmes linguistiques. Les organisations utilisant divers langages de programmation dans leurs projets devront peut-être investir dans plusieurs outils SAST ou trouver un outil prenant en charge l’ensemble de leur pile technologique, ce qui peut constituer un défi logistique.

Comment adopter facilement les tests de sécurité

Même si certains ingénieurs logiciels comprennent l'importance des outils SAST dans les tests de sécurité des logiciels, le défi a toujours été de savoir comment les faire fonctionner efficacement. Pour une adoption facile des tests de sécurité avec SAST, assurez-vous de ce qui suit :

Intégrer les outils SAST dans le pipeline CI/CD

L'adoption des tests de sécurité peut être facilitée lorsque les outils SAST sont intégrés à votre pipeline CI/CD. Cette intégration garantit que les contrôles de sécurité font partie intégrante de votre processus de développement logiciel plutôt qu'une tâche isolée.

Lorsque SAST est fusionné dans le pipeline CI/CD, le code est automatiquement analysé pour détecter les vulnérabilités de sécurité à chaque validation ou construction de code, fournissant ainsi un retour d'information en temps quasi réel aux développeurs. Cela accélère non seulement l’identification des vulnérabilités, mais favorise également une culture soucieuse de la sécurité au sein de votre équipe de développement. De plus, cette intégration permet également d'exploiter facilement les capacités d'automatisation des outils CI/CD, qui peuvent déclencher des analyses SAST à des étapes spécifiques de votre pipeline et en faire une pratique de routine.

Planifications d'analyse régulières avec les outils SAST

L'établissement d'un calendrier d'analyse régulier et systématique avec les outils SAST est un autre aspect clé de l'adoption des tests de sécurité. Les analyses de routine doivent être programmées à des intervalles prédéterminés, par exemple quotidiennement ou hebdomadairement, pour garantir que toutes les modifications de code sont systématiquement vérifiées pour détecter les failles de sécurité. La régularité est essentielle pour détecter tout nouveau problème introduit au cours du développement et pour surveiller l'état des vulnérabilités précédemment identifiées.

En outre, envisagez d'intégrer des analyses dans votre processus de révision de code, en faisant des contrôles de sécurité une partie intégrante des révisions de code aux côtés des évaluations de fonctionnalités et de conception. Cela renforce l’importance de la sécurité au sein de votre équipe de développement et fournit un niveau de contrôle supplémentaire. Lorsque des vulnérabilités sont détectées lors d’analyses planifiées, créez un protocole de remédiation et de suivi efficaces afin de garantir que les problèmes identifiés sont rapidement traités et résolus.

Maintenir les outils SAST et sa base de données de vulnérabilités à jour

Maintenir l'outil SAST et sa base de données de vulnérabilités à jour est essentiel pour des tests de sécurité efficaces, car il permet de détecter les dernières vulnérabilités et améliore la précision dans l'identification des problèmes de sécurité réels tout en réduisant les faux positifs. Comme pour tout outil logiciel, une version mise à jour des outils SAST et de la base de données de vulnérabilités garantit la conformité aux normes de codage en évolution et prend en charge les nouvelles technologies et les modifications de votre base de code.

Créez des logiciels de haute qualité en détectant et en prévenant les défauts

Alors que la sécurité devient un problème de plus en plus important, la conformité est quelque chose que vous devez prouver. Il est révolu le temps où vous pouviez simplement dire que vous avez effectué une série de tests et dire que votre logiciel est propre. Maintenant, vous devez démontrer que vous avez suivi toutes les étapes requises par la norme. Et grâce aux rapports robustes, aux tests complets et aux capacités avancées d'IA et de ML de Parasoft, vous pouvez obtenir toutes ces fonctionnalités dès la sortie de la boîte.

L'intégration de Parasoft dans votre chaîne d'outils offre plusieurs avantages clés, notamment une validation rapide de la sécurité et de la conformité, une connaissance en temps réel des risques logiciels, des commentaires et des analyses immédiats pour des flux de travail de remédiation efficaces et l'élimination des goulots d'étranglement des tests manuels. Les solutions de tests de sécurité Parasoft fournissent également des informations et des analyses approfondies pour vous aider à identifier les problèmes de sécurité les plus critiques et vous orienter dans la meilleure direction vers une remédiation appropriée.