Rejoignez-nous le 30 avril : dévoilement de Parasoft C/C++test CT pour l'excellence en matière de tests continus et de conformité | En savoir plus

Tests de sécurité des applications - Les tests de sécurité simplifiés

Simplifiez les tests de sécurité des applications dans les workflows de développement avec trois stratégies simples. Faites-le tôt. Faites-le souvent. Déployez et livrez en toute confiance.

Test de sécurité des applications

Qu'est-ce que les tests de sécurité des applications ?

Les tests de sécurité des applications (AST) impliquent l'utilisation de diverses techniques de test pour améliorer la qualité et la sécurité des applications logicielles en identifiant, corrigeant et finalement prévenant les faiblesses et les vulnérabilités dans toutes les phases du processus de développement logiciel.

Il s'agit d'un moyen éprouvé d'aider à prévenir les cyberattaques. Les attaques de sécurité des applications sont la forme d'attaque externe la plus courante. C'est pourquoi l'amélioration de la sécurité des applications est l'une des principales priorités et préoccupations des décideurs en matière de sécurité.

Le processus d'identification et de correction des vulnérabilités des applications fonctionne mieux lorsqu'il est plus proche du développeur et peut être intégré dans le cadre des tests fonctionnels. Les outils Parasoft AST étendent les tests automatisés de sécurité des applications à travers le SDLC pour aider à découvrir les problèmes de sécurité et de qualité qui pourraient exposer les risques de sécurité dans vos applications logicielles. Cela augmente la collaboration dans DevSecOps et vous offre un moyen efficace d'identifier et de gérer les risques de sécurité avec plus de confiance.

Cela inclut les tests de sécurité des applications statiques (SAST), les tests de pénétration, l'utilisation de divers outils de test, etc. En savoir plus sur les types de vulnérabilités de sécurité que cette stratégie peut atténuer et les outils pour améliorer encore les stratégies. Cette page couvre également DAST et IAST.

Intéressé par SAST ? Consultez notre livre blanc sur la façon de l'implémenter en tant que solution continue de bout en bout qui permet aux développeurs d'appliquer un codage sécurisé dès le début du développement.

Avantages des tests de sécurité des applications

Les avantages d'AST sont réalisés lorsque les tests sont effectués tôt et souvent pour fournir une visibilité sur les risques de sécurité des applications. Le développement de logiciels modernes exige une automatisation pour fournir des applications logicielles rapidement, sans sacrifier la sécurité et la qualité.

Testez tôt

Intégrez de manière transparente la sécurité aux activités quotidiennes des développeurs et aux pipelines de développement pour résoudre les problèmes de sécurité en temps réel.

La détection précoce des problèmes permet :

- Accélération de la livraison du logiciel.

- Réduire les risques dans les applications logicielles.

- Réduire les coûts pour résoudre les problèmes.

- Améliorer la sensibilisation des développeurs à la sécurité.

Testez souvent

L'extension des tests de sécurité des applications à votre pipeline CI/CD et à vos chaînes d'outils garantit des tests continus pour exposer les risques dans vos applications logicielles lorsque des modifications de code sont apportées.

L'automatisation de ces stratégies permet :

- Application de la sécurité et de la conformité à chaque validation.

- Augmentation de la visibilité sur la sécurité des applications et les risques d'entreprise.

- Simplifier les workflows de remédiation et la résolution des problèmes.

- Accélérer et faire évoluer les tests de sécurité pour améliorer la détection.

Livrer en toute confiance

La stratégie « faites-le tôt et le faire souvent » fournit l'assurance que les applications logicielles sont exemptes de vulnérabilités d'applications connues pour aider les équipes de développement à fournir et à déployer des logiciels en toute confiance.

La sécurité logicielle garantie à grande vitesse fournit :

- Intégrer les phases de sécurité et de conformité dans les workflows de développement.

- Évaluer les risques des applications logicielles en temps réel pour éclairer la prise de décision.

- Automatiser et codifier la sécurité et la validation de la conformité dans les chaînes d'outils.

- Correction et triage simplifiés pour se concentrer sur la résolution de ce qui compte le plus.

Types de tests de sécurité des applications

Test de sécurité d'application statique (SAST)

SAST exploite techniques d'analyse statique pour analyser le code source, le code d'octet et les binaires pour détecter les violations de codage et les faiblesses logicielles qui exposent les vulnérabilités des logiciels.

- Aide à appliquer des pratiques de codage sécurisées (CERT, CWE, OWASP) pour prévenir les vulnérabilités de sécurité qui conduisent souvent à des cyberattaques.

- Utilise des tests de boîte blanche où les testeurs recherchent des erreurs dans le code non compilé.

- Applique de bonnes pratiques de codage comme mesure préventive qui aide à renforcer la sécurité dès la conception du projet.

Les outils SAST informent et informent les développeurs de l'impact de leurs activités de codage et de refactorisation sur la création de vulnérabilités dans les logiciels.

Test de sécurité dynamique des applications (DAST)

En revanche, DAST utilise des tests de boîte noire où le code est exécuté puis inspecté pour détecter les vulnérabilités.

Ces outils peuvent souvent effectuer des revues à plus grande échelle en simulant des cas de test déplaisants et des incidents inattendus.

Tests interactifs de sécurité des applications (IAST)

IAST combine à la fois les outils DAST et SAST afin de fournir une liste plus complète des faiblesses de sécurité. Ces outils examinent dynamiquement le logiciel pendant l'exécution mais fonctionnent sur un serveur d'applications. Cela leur permet de revoir le code compilé.

Les outils IAST sont parfaits pour les tests d'API, ainsi que pour l'examen des composants tiers et du flux de données.

Tests de sécurité des API

Découvrir l'utilisation abusive et abusive des fonctionnalités de l'API est essentiel pour les tests de sécurité de l'API. Il englobe l'utilisation de DAST et d'activités de test d'intrusion pour trouver des menaces de sécurité qui exposent des données sensibles intégrées dans des API et empêchent un Attaque API.

Il est important de trouver des API mal conçues et qui fuient pour protéger votre entreprise, votre mission et vos clients.

Meilleures pratiques pour les tests de sécurité des applications

Automatiser

Utilisez des outils automatisés dans vos processus de développement pour améliorer le cycle de vie du développement logiciel (SDLC).

Avis

Vérifiez toujours les composants et le code tiers ou open source.

La solidité des mécanismes :

Utilisez des cas de test robustes qui incluent des attaques malveillantes.

Test d'interface

Ne testez pas uniquement les interfaces utilisateur et les API. Testez également les interfaces.

Tests complets

Effectuez une analyse statique et une analyse dynamique (IAST) pour couvrir vos bases avec des tests logiciels complets.

Maj gauche

Utilisez une stratégie DevSecOps ou « décaler à gauche ».

Flux de travail CI/CD

Intégrez AST dans votre pipeline CI/CD.

Simulations

Effectuez des simulations pour remettre en question vos processus de réponse aux risques afin d'éviter de futures violations de données.

Des idées pour l'action

Soyez patient pendant que les équipes transforment les données sur les risques de sécurité en informations exploitables qui peuvent informer le futur code.

Comment démarrer avec les tests de sécurité des applications

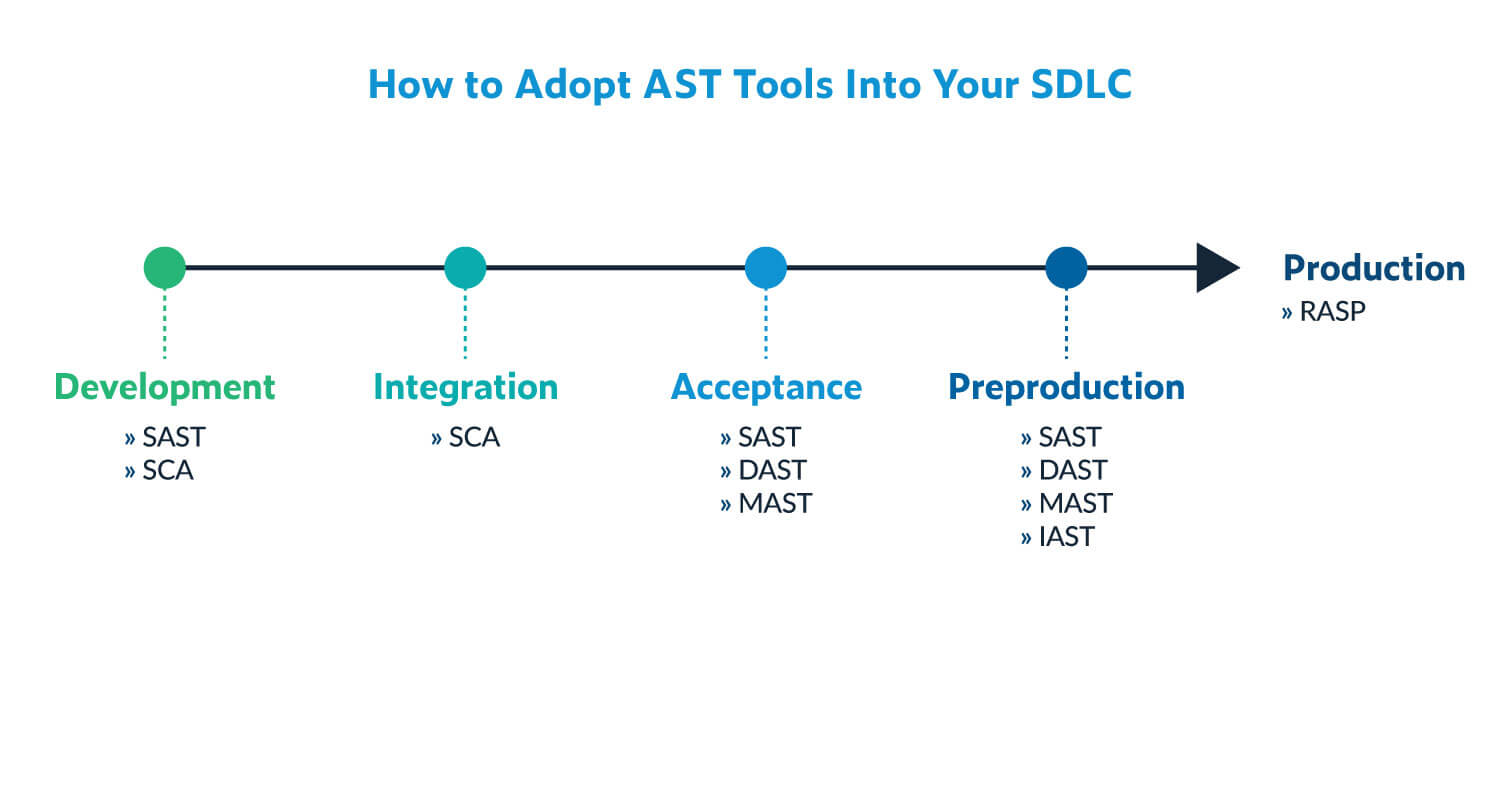

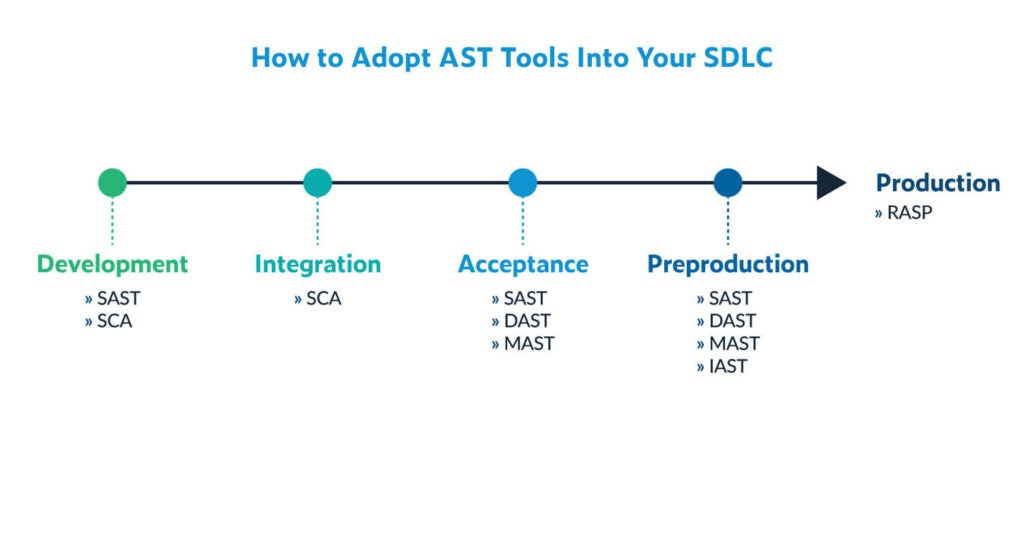

Il existe de nombreuses façons d'intégrer les outils AST dans votre SDLC. Le graphique ci-dessous montre les outils de test de sécurité des applications recommandés à adopter à chaque étape. Mais pour tirer le meilleur parti de ces outils, il est essentiel d'automatiser les processus pour remplacer les tests manuels.

Pourquoi Parasoft?

L'introduction de l'automatisation dans votre flux de travail de développement s'inscrit naturellement dans la stratégie du « décalage à gauche ». Il permet également à votre équipe de développement d'améliorer l'efficacité, la productivité et de réduire les erreurs. Lancez-vous avec une démo Parasoft pour voir comment l'automatisation du pipeline CI/CD peut fonctionner pour votre équipe ou comment une approche DevSecOps et des tests continus peuvent atténuer les problèmes de sécurité.

Il y a de fortes chances qu'il y ait une solution à votre problème qui attend d'être découverte.

Foire aux Questions

Documentation associée

Améliorez vos tests logiciels avec les solutions Parasoft.